(网络安全论文)木马攻击与防范技术

摘要:当你在网上尽情畅游之时,你是否知道网上正有不少窥探者正伺机窃取你的个人隐私、破坏你的机器呢?网上有陷阱,网上有窃贼,这已经不是一个危言耸听的话题,而是实实在在发生在你我身边的事。了解一些木马入侵的手段,采取一定的防范措施

通过灰鸽子木马和冰河木马的实践,有效的学习这两个木马的攻击方式,以至于灵活运用,学会防御的措施,来使自己的合法权益不受侵害

关键词:木马、木马原理、木马攻击、木马防范

Abstract: When you on the Internet enjoy swim, did you know that online there are many spy is waiting for an opportunity to steal your personal privacy, damage to your machine? Traps are on the Internet, online thieves, which has not an alarmist topic, but real happened in you by my side. Understand some of the Trojan horse, to take certain measures to prevent

Through the practice of Gray dove Trojan horse and ice Trojan, effective learning these two Trojan attacks, so that the flexible use of the Institute of defense measures to make their legitimate rights and interests are not infringed

Key words: Trojan, Trojan horse principle, Trojan horse attack, Trojan guard

目 录

一、绪论 1

(一)概述 1

(二)研究背景 1

(三)课题意义 1

二、木马攻击与防范概述 1

(一)简介 1

(二)木马的防范意义 2

(三)木马的危害 3

三、灰鸽子木马的应用 3

(一)灰鸽子木马的简介 3

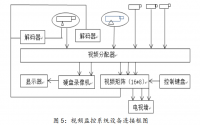

(二)灰鸽子木马的运行原理 3

(三)灰鸽子木马的自动上线 4

(四)灰鸽子木马的传播 6

(五)灰鸽子木马的启动 9

(六)灰鸽子木马的建立连接 10

(七)灰鸽子木马的远程控制 11

四、冰河木马的应用 12

(一)冰河木马的简介 12

(二)冰河木马的运行原理 12

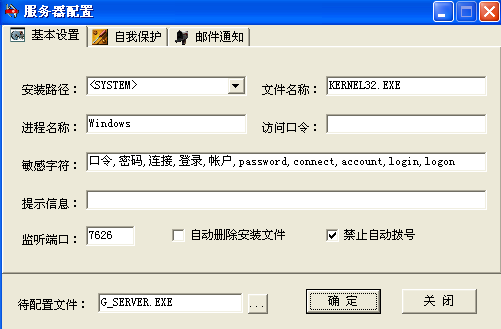

(三)冰河木马的配置 13

(四)冰河木马的传播 15

五、 木马的防御与清除 16

六、 总结 18

七、参考文献 19

参考文献

[1] 魏宝琛,姜明,矛与盾——远程攻击与防御[M].北京:人民邮电出版社,2003

[2] 数字时代工作室.个人用网安全与黑客防范技术[M].北京:人民邮电出版社,2001

[3] 林东和.防范木马入侵不求人[M].北京:人民邮电出版社,2002

http://www.bysj1.com/cat.asp?id=22&page=9

http://www.bysj1.com/cat.asp?id=25&page=8