基于多安全策略的企业网规划设计

摘要:随企业网的便捷使用,企业出现的网络安全问题愈来愈多。本文提及企业网络规划中,对企业网络的安全需求,针对陌生访客访问网络、非法窃取内部网络资源、消息偷窥、攻击等网络安全事件,呈现了三种企业网络安全解决策略。在企业网使用的安全策略时,经过虚构局域网用于用户的vlan间隔离,STP+VRRP提高设备的冗余备份可靠性,使用Qos进行数据流量的优先级控制;对于数据控制对应的安全策略时,使用端口接入控制,进而达到端口认证和控制,用acl感兴趣流技术抵御非法用户登录查看资源;经过VPN隧道完成对数据的安全加密以及传输;维护管理安全策略时,通过部署SSH远程登录访问控制,不定期对技术操作人员进行网络安全课程学习和完善企业网络管理制度的实施。中心论述GRE over IPsec要害技术,并通过HCL CloudLab进行实验,验证三种企业网络安全部署以及解决的策略的适用性和有效性,从而证实达成企业网络安全需要的成果。

关键词:安全策略;企业网络安全;隧道技术;GRE over IPSec VPN

Enterprise Network Planning and Design Based on Multiple Security Strategies

Abstract: With the convenient use of enterprise networks, there are more and more network security problems in enterprises. This paper refers to the enterprise network planning, the security requirements of the enterprise network, the network security incidents such as unfamiliar visitors accessing the network, illegally stealing internal network resources, message voyeurism, attacks, etc., presenting three enterprise network security solutions. When the security policy is used on the enterprise network, the user's vlan is isolated through the virtual LAN. STP+VRRP improves the redundancy backup reliability of the device and uses Qos to control the priority of data traffic. For the data control corresponding security policy, Port access control is used to achieve port authentication and control. The acl interest stream technology is used to prevent unauthorized users from logging in to view resources. The data is securely encrypted and transmitted through the VPN tunnel. When the security policy is maintained, SSH remote login is configured. Control, from time to time, technical operators to conduct network security courses and improve the implementation of enterprise network management systems. The core describes the key technologies of GRE over IPsec, and conduct experiments through HCL CloudLab to verify the applicability and effectiveness of the three enterprise network security deployments and solutions, thus proving the problem of meeting enterprise network security requirements.

Keywords:security policy; enterprise network security; tunnel technology; GRE over IPSec VPN

目录

一、 绪论 1

(一) 选题的背景与意义 1

(二) 国内外研究现状 2

1. 网络核心技术依附于国外进口 2

2. 黑客入侵现象频频发生 2

3. 病毒入侵的情况较为严重 2

(三) 课题研究的内容 3

1. 网络优化与安全性 3

2. 虚拟专用网 3

二、 企业网络风险分析 4

(一) 人为网络安全威胁来源 4

(二) 不可抗力与非人为网络安全威胁来源 4

三、 企业网络的安全需求与设计 5

(一) 企业网络的需求分析 5

1. 网络运行安全 5

2. 数据控制安全 5

3. 维护管理安全 6

(二) 总体设计目标 6

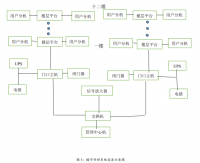

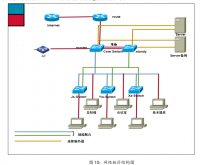

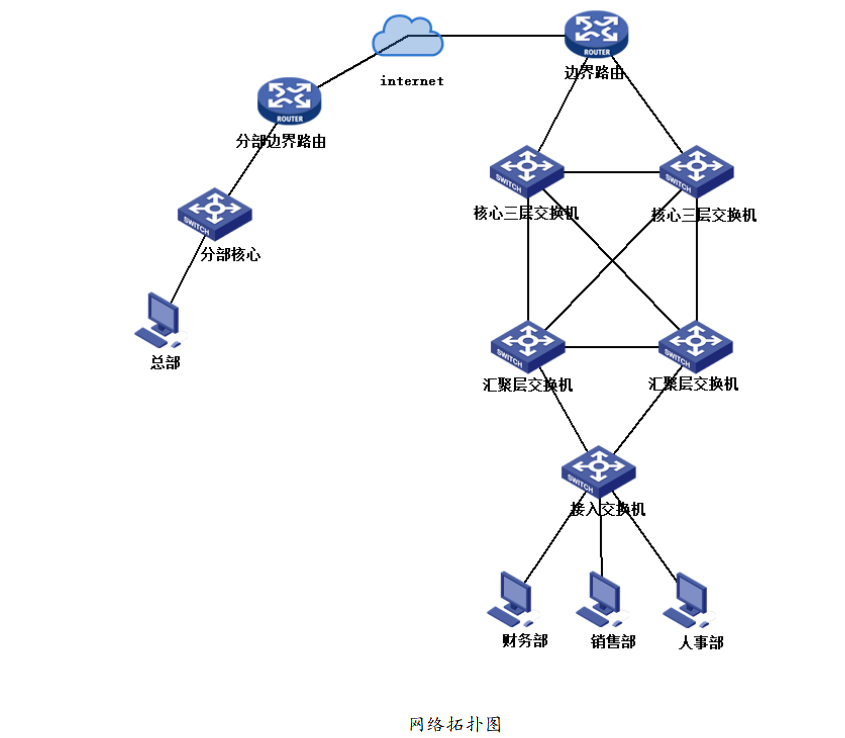

(三) 设计的网络拓扑结构 6

四、 企业网络安全策略 7

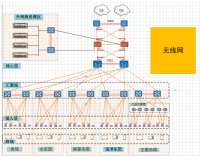

(一) 企业网运行策略 7

(二) 数据控制安全策略 9

(三) 维护管理安全策略 11

五、 GRE over IPSec 11

(一) GRE VPN 11

(二) IPSec VPN 12

(三) GRE over IPSec 13

1. GRE over IPSec与NAT不兼容 14

2.解决思路 14

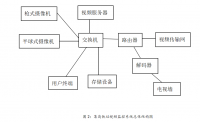

六、 模拟与验证 14

(一) 网络运行安全策略测试 14

(二) 数据控制安全策略测试 15

(三) 维护管理安全策略测试 17

总结 18

参考文献 19

一、绪论

(一)选题的背景与意义

在计算机及其网络技术发展迅速的开展下,办公网络仍在积极建设和不断升级,以满足不同未知安全风险和网络需求。作为办公网络中的工作人员,网络安全漏洞的存在威胁,一定及时发现与解决网络系统中的故障和缺点,这些操作具体决定于办公室的不同工作需求,采取适用的安全策略解决对策来对问题彻底剔除。

在信息时代建立网络办公体系的趋势和鲜明的计算机化表明,计算机化办公是以网络为基础设施实行的,可以高度便捷化。成立办公室并将其接入网络环境和VPN网络构建中,体现的特点是进一步促进内部办公网络的层级优化和备份升级。在VPN培训的这一阶段,为了确保该单位的网络安全,VPN培训的目标是:他们将找出与外网之差距及不足,以弥补有关软件的优化问题和设备的配置维护并使之适用化,例如改进办公室网络和信息安全威胁的防火墙。

(二)国内外研究现状

使网络系统中机器设备、软件程序和核心数据得到充分保护,称之为网络安全,其中也包括不易遭受自然或人为影响,系统可以继续正常地运转,网络提供的服务不会中缀。但是现在国内的网络正经受以下因素的考验:

1.网络核心技术依附于国外进口

在经济全球化的当下,虽然现代信息化已经在国内大力实施推进,但仍是大部分核心设备需要进口,由于国内没有高新的核心技术和系统内核。同时由于网络本身存在规范问题,招致保护网络信息安全花费了大批重要的人力和物力。从国外引进的所谓高新技术存在着漏洞,不仅影响着普通用户的网络安全,也对国家重要的机密产生着重大的困扰。目前国内的网络安全只是在相对安全的保守阶段,不能对网络安全监控以及自主性的安全防卫。

2.黑客入侵现象频频发生

由于科技的进步,当前网络应具开放性使用,资源能够被广泛地共享使用,黑客用这一特点进行频繁入侵,获取利益,从而给网络安全带来威胁。银行业被黑客入侵的最多,由于银行业存储很多重要数据信息,以及包含用户的利益信息,所以急待有效的解决方案对网络安全进行加强。

3.病毒入侵的情况较为严重

据2012年的有关统计说明,目前我国的网络用户有八成左右受到不同程度的病毒侵害,如果这种境况持续下去,必然会给人们的生产、生活带来一定程度的困扰。散播开来的病毒也将如蝗虫一样覆盖人们使用的计算机网络,具备很高的存活度,因为病毒感染造成的经济消耗显现为逐年增加的负担,从而可以说防治网络安全正在变成燃眉之急。

(三)课题研究的内容

1.网络优化与安全性

企业网中的各种各样的问题:如企业网中终端可以相互访问;网络易出现单点故障及环路问题;边缘网关也会出现宕机问题,一旦网关出现故障,终端将无法与外界通信。网络故障的原因有很多,导致很难定位和及时维护。在大型企业内部,网络结构复杂,会出现分部很难访问总部的内部局域网资源。与此同时,企业网络也有网络安全问题:在网络功能持续发展进步的时候,更多的问题也随之出现。对常见网络问题,如非法入侵网络、非法窃取内部网络资源、消息泄露、攻击等,使用物理隔离、逻辑隔离、访问控制、验证加密等措施。本文通过用VLAN进行用户间隔离;STP+VRRP提供设备的冗余备份;用端口接入控制来提供端口认证;用acl限制用户访问非法资源;搭建隧道实现数据安全的传输;通过部署SSH实现远程登录访问控制,以达到网络稳定性要求和安全策略合理实施。

2.虚拟专用网

虚拟专用网(VPN)在应用十多年后依旧是一种很实用的技术手段。实际上,更多的企业早已得知,虚拟专用网是把分开的用户连接在一起的最优的和最为保险的技术,vpn即将恢复以往的作为。它能够将分中心和移动办公人员连接上总部网络,充分为企业节省开销,并且安全使用网络。

在此之前,研究人员认为,vpn技术将不再使用,更新为更具有使用价值的广域网线路。这些传统方式不能让企业在互联网中搭建数据隧道传输信息,但是在vpn更加安全可靠和低的成本等原因的推动下,越来越多的企业正在重新认定虚拟专用网服务。

在选择一个vpn是否适用你的企业之前,你首先得知道虚拟专用网技术的优点与不足。

优点:与传统网络的区别,虚拟专用网通过特殊技术手段减低企业运营所需价值以及将远程用户的连接成本减少。在某些方面,它还可以将一定的所需成本降低,帮助企业创造更多的盈利。

不足:利用互联网的虚拟专用网技术的使用权和管理权不只是在企业的控制能力下。企业只有使用它的网络服务运营商的技术,才能保证服务的正常运行。

虚拟专用网通过拥有高级安全协议,使用高等技术的密钥加密和身份认证,阻止非法用户窃取资料信息。与此同时,为了网络中数据的安全传输,本文提出使用IPSec over GRE VPN技术实现不同地区企业内部的网络互联。

二、企业网络风险分析

企业网络安全威胁分析:

网络极大地促进了企业的信息化和发展,基于网络平台的运营带来了巨大的经济效益。与此同时,信息安全和网络安全已经成为新的话题。安全可靠的企业网络直接关系到整个企业的工作效率和经济效益。因此,迫切需要排查和改革传统企业网络中存在的潜在隐患,创造一个高效、可靠、安全的网络环境。

(一)人为网络安全威胁来源

对企业网人为网络安全威胁主要来自以下几个方面:

外网:外部威胁主要有:利用窃听、重发、伪造、篡改、无授权查询、病毒发布、等方式实现自身目标的手段。这些人员有可能在内网,也可能在外网,他们对网络的攻击具有摧毁网络系统或窃取机密信息的强烈目的。

内部员工:内部员工包括一些被企业对手收买的员工,这些员工在企业内网中可以轻松访问企业内部的一些机密信息,所以很容易导致机密信息的泄漏。此外有一部分由于内部员工的不正确操作行为也会给企业造成威胁,不正确的操作行为可能会导致网络的正常运行被中断,导致整个网络瘫痪。

参考文献

[1]回金强.企业网络规划建设应用研究[D].大连海事大学,2013.

[2]舒尚春.办公网络安全策略研究及技术实现[J].办公室业务,2015(10):85-86.

[3]陈荣,李旺,田波.GRE与IPSec VPN网络安全应用探究[J].铜仁学院学报,2017,19(06):74-76+99.

[4]林冠男.GRE over IPsec VPN在企业网中的应用探究[J].网络安全技术与应用,2016(12):139-140.

[5]过林吉.浅析GRE over IPSEC与IPSEC over GRE实现方法[J].福建电脑,2014,30(10):161-162.

[6]程宁.IPSec over GRE VPN在企业网中的应用研究[J].信息安全与技术,2013,4(10):83-85+94.

[7]李东儒. 中小型企业网络安全策略的设计与实现[D].沈阳理工大学,2018.

[8]成松. 企业网VPN接入方案设计与实施[D].南京邮电大学,2016.

[9]孙大文. 企业局域网的安全防护[D].北京邮电大学,2010.

[10]潘家富.SSH技术在远程网络管理图书馆Linux服务器的应用[J].电脑知识与技术,2006(11):67-68.